双十一这天我的小破服务器竟然被攻击了,被拿去挖CPU矿

本文最后更新于 2024-07-28,文章内容可能已经过时。

一、服务器被攻击

今天好不容易周五没课,结果一睁眼发现腾讯云提醒我服务器被攻击了,赶紧从床上爬下来处理(双11这些害虫也狂欢是吧)

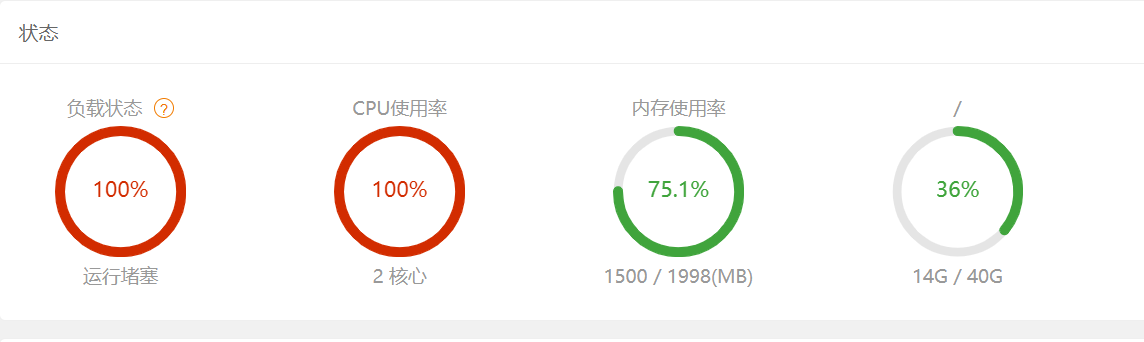

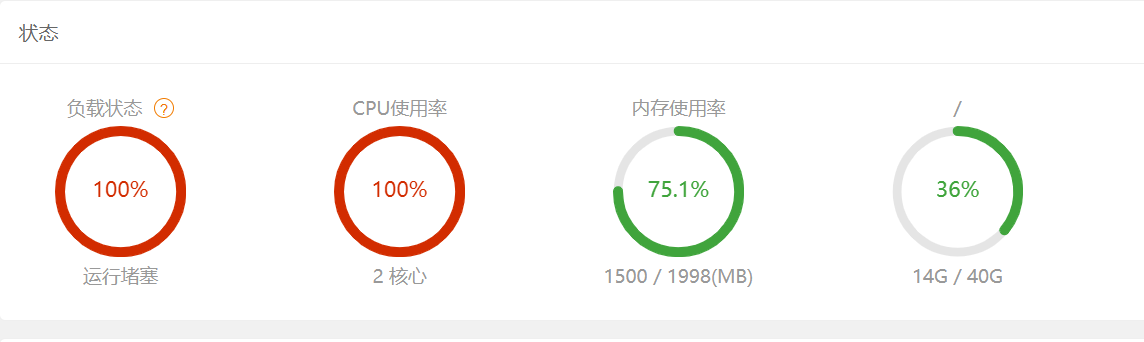

负载是满的,cpu利用率是满的,倒是内存利用率只涨了一点点,

二、找到木马程序所在位置并杀掉进程

根据腾讯云的短信提示,找到木马所在位置

/var/tmp/ 下的 .x和.xrx目录

查看当前所有进程(按cpu利用率排序)

3.

可以看到有一个esuser用户的进程用爆了cpu

我们知道了他的id是4246

通过宝塔来到次进程在proc文件下的目录

(每个进程启动之后在 /proc下面有一个于pid对应的路径)

4.

到/proc/4246下,ls -l 会看到:

cwd符号链接的是进程运行目录;

exe符号连接就是执行程序的绝对路径;

cmdline就是程序运行时输入的命令行命令;

5.

这个程序在/.Recycle_bin/bt_var_bt_tmp_bt.xrx_t_1668129582.9301162/xrx

.Recycle_bin带代表的是回收站

我第一时间把木马所在目录 .x和.xrx目录删了,所以这里会显示在回收站

不然就是/var/tmp/.xrx/xrx

到这里一切都清晰了,他利用esuser这个用户植入了木马程序.x和.xrx

我查看了.xrx文件

6.

发现里面竟然有个像卸载文件的东西uninstall.sh

立面的内容就是删除一些目录,没有什么危险操作

这木马这么友善,还自带卸载程序,我执行了一下

7.

负载下降了一下,但立刻反弹,感觉这个程序只是用来删除一些缓存日志的

8.

9.

没办法,那就直接杀死进程

10.

11.

恢复正常

然后我就把木马程序从回收站里恢复出来了,因为我想看看他控制了我的服务器都干了什么。(我下到本地电脑的时候直接提示是木马,自动给删除,所以就只能在云服务器上看了)

12.

可能是我恢复了木马程序的原因吧(可我也没执行啊),导致木马程序又启动了,再次找到进程,杀掉进程,删掉木马,到目前为止没再出现异常。

三、为什么会被攻击

分析一下为什么会被攻击

几天前学习es的时候创建了一个测试用的账户esuser,密码123456(测试嘛,就随便写了一个)

但后来上线的时候没在意,直接就用的这个账户执行的搜索引擎实例,同时我的搜索引擎没有配置安全那个模块,当时腾讯用给了三条风险提醒

我没在意,我也不知道是哪里出了漏洞。(我认为原因可能是我为了搜索引擎特意开放了一个端口,并且没有进行安全配置)

被攻击与搜索引擎脱不了关系,同时这个用户密码太简单了,可以说形同虚设

现在我已经更改了密码,并且限制了此用户远程登陆,不过搜索引擎仍然没有进行安全配置(头铁)

重点!!!

提醒大家,创建新用户时一定要限制他远程登陆,留一个能登陆的用户就够了,同时密码一定不要设成类似123456这种nt密码(其实我挺好奇他是怎么知道我有esuser这样一个用户的)

当然安全防护还有很多说道,有服务器的可以看看下面这篇

https://blog.laoda.de/archives/how-to-secure-a-linux-server

四、被植入的是个CPU挖矿木马

最后说一下这是个什么木马

挖矿木马

程序我看不懂,config.json中的几个ip地址和网站可以看出这是一个cpu挖矿木马

异常登陆我服务器的ip在德国

13.

config.json文件中的两个ip在荷兰

14.

15.

http://pool.supportxmr.com/

一个门罗币CPU挖矿的矿池

16.

就这种人,你这辈子也吃不上四个菜,折腾我一天

- 感谢你赐予我前进的力量